Zumindest gibt’s scheinbar Alternativen wie z.B. FileZilla wenn die Aussage der Webseite stimmt.

https://alternativeto.net/software/winscp/?platform=mac

Edit: Vergiss es, die ersten Kommentare zu FileZilla: “Kein SCP Client”, “No support for SCP”…

Zumindest gibt’s scheinbar Alternativen wie z.B. FileZilla wenn die Aussage der Webseite stimmt.

https://alternativeto.net/software/winscp/?platform=mac

Edit: Vergiss es, die ersten Kommentare zu FileZilla: “Kein SCP Client”, “No support for SCP”…

Ich habe eben das Update auf die Controller Version 7.0.23 gemacht und bin überrascht. Das “neue” Dashboard ist ja wieder informativ - sogar mit dem USG als Router incl. Down-/Up-Traffic-Übersciht ![]()

Da wurde wieder einiges eingebaut ![]()

Gefällt mir sehr gut.

Jetzt muss nur noch ne neue UDM Pro Firmware her, dann geht auch endlich WAN Load Balancing.

Da das Thema Sicherheit zuletzt bei Uwes Kaspersky Thread groß diskutiert wurde, würde mich mal interessieren, wie Ihr Euer Unifi-Netzwerk im Bereich Firewall & Security konfiguriert habt.

Info: Ich nutze den Dream Router und einen U6-Pro

…du hast es ja schon teilweise im anderen Thread gelesen.

Zuhause habe ich ein Gastnetzwerk eingerichtet. Für meine eigenen Geräte gibt es zwei W-Lans.

Als erste Bastion sorgt PiHole dafür, dass so wenig wie möglich Werbung durch kommt. PiHole stellt auch die DNS-Server bereit. Ich habe da ca. 10 nicht protokollierende DNS Server eingegeben, zwischen denen PiHole munter wechselt.

PiHole filtert im Moment 1.198.589 bekannte Spammer und Werbemüll aus. Ich habe ca. 25 % aller Anfragen, die abgeblockt werden.

Als letzte Schranke muss ein Angreifer noch Bitdefender mit der eigenen Firewall überwinden.

Wenn wir unterwegs sind, wählen sich alle mobilen Geräte per VPN ins heimische Netzwerk ein und haben so den Vorteil, dass auch alles über den PiHole läuft. Auch alle mobilen Geräte haben ihren eigenen Bitfender drauf.

Als Browser ist DuckDuckGo im Einsatz.

Sollte ich wirklich mal ganz eine ganz sensible Verbindung brauchen, steht selbstverständlich noch der Tor Browser in meinen Diensten.

Vor dem Heimserver und den beiden NAS, ist noch profilaktisch ein Eblocker eingeschleift, der nötigenfalls noch etwas abfangen kann. Bisher hat mir aber seine Protokoll-Datei gezeigt, dass noch nie etwas bis zum Server/NAS durch gekommen ist.

Ich muss ehrlicherweise sagen, dass auch Kaspersky noch nie etwas durch gelassen hat. Aber die Zeiten könnten sich ändern.

Vielen Dank für Deine sehr ausführliche Info, aber das war nicht meine Frage, sorry… ![]() (leid mir tut!!!)

(leid mir tut!!!)

Es geht mir explizit um die Konfiguration Firewall & Security in der UniFi-Netwerk iOS. Deshalb hatte ich es auch extra in diesem Thread gepostet.

Eigentlich hatte ich gedacht, dass das eindeutig sei… ![]()

Stand jetzt habe ich mir mehrere Netze eingerichtet.

Management VLAN → alle Unifi Netzwerkgeräte

Normales VLAN → Endgeräte (PCs, Server, Smartphones, Tablets, smartes nonCloud Gedöhns)

Kamera VLAN → Unifi Protect

Smart Home VLAN → Alexa, smartes Cloud Gedöhns

Gast VLAN → Gästegeräte

Dazu gibts dann noch drei WLAN Mappings → Gast, normal, Smart Home

Das habe ich mir in Phase 1 schon aufgebaut.

In Phase 2 (in Arbeit) will ich die Netze noch mit Firewall Regeln absichern. Momentan habe ich nur das Gast VLAN komplett abgeschottet, indem ich da jedes Gerät isoliert habe. In dem Netz darf ein Gerät nur ins Internet. Kein Zugriff auf andere Geräte.

Das werde ich im Smart Home VLAN auch noch machen.

Das Kamera Netz werde ich auch noch abdichten, in dem ich da nur Verkehr zum NVR zulasse.

Muss nur mal dazu kommen. Ist halt nicht in einer Stunde gemacht ![]()

Die Einstellungen für das Gast Netz kann ich gerne mal zeigen, wenn ich mal wieder am Rechner sitze.

Aber bevor du jetzt was machst, musst du dir auch mal Gedanken über deine Netzstruktur machen.

Achso, ich habe zusätzlich noch das Threat Management auf höchster Stufe aktiviert.

Stellt man das normalerweise nicht direkt beim Gast-WLAN so ein?

Wifi-Netzwerk-Einstellungen:

Im Kommentar mit dem blauen Ausrufezeichen sieht man auch, dass basierend auf dem Guest-Profil das Wifi-Netz von internen isoliert ist und Client-Isalation ebenfalls aktiv ist. Für andere (Nicht-Gast) Wifi-Netze kann man das jeweils aktivieren.

Ich habe noch nciht so viel eingestellt.

Nur das Gastnetzwerk mit Isolation zum internen Netz + ClientIsolation (aus Basis des Gastnetzwerk-Profils). Zusätzlich ist im Gastprofil die Startseite aktiviert mit Bestätigung der “AGB” (also Datenschutzkram wg. IP-Logging).

Zusätzlich habe ich nur GeoIP-Filter aktiv. EIn paar Länder sind erlaubt, z.B. wegen Teenager-Netzwerken wie Discord oder Letsencrypt (wegen Auto-Update und Domain-Prüfung).

VPN (L2TP) wird über Unifi (USG) bereitgestellt.

ThreatManagement hatte ich zeitweise aktiv. Das beschränkt beim USG die Bandbreite, aber wäre noch ok (wenn man nicht alle Filter aktiviert >100MBit). Ich hatte aber wenig davon bemerkt, dass da etwas ausgefiltert wird.

Gerade bei GeoIP und ThreatManagement fehlen mir Logs. Ohne Logs kann man das nicht abschätzen und man sieht keine Fehler (wenn man zu viel blockt und deshalb Anwendungen nicht mehr laufen (z.B. bei GeoIP). Das artet dann zu Try&Error aus und mach dann keinen Spaß mehr.

So ist es. Dadurch werden die entsprechenden Firewall Regeln erstellt.

Ok, ich dachte schon, du stellst das für jeden Client separat ein ![]()

VLAN würde mich auch interessieren. Ich hatte es bisher nicht konfiguriert, weil ich mich etwas vor den Regeln gescheut hatte. Man hat ja schon etliche Geräte (gerade Homey,HA,NAS,MQTT), die untereinander kommunizieren müssen. Da braucht man doch m.W. separate Firewallregeln, die das Weiterleiten in das andere VLAN erlauben, oder?

Wenn du ein neues VLAN anlegst, werden automatisch Firewall Regeln erstellt. Da werden ein paar Grant Regeln erstellt, damit du mit den anderen Netzen kommunizieren kannst. Das musst dann entsprechend mit Deny Regeln anpassen und die wenigen erlaubten Ports erlauben. Das muss man auch erstmal verstehen.

Im Standard kannst du aber ohne Probleme mit den verschiedenen Netzen kommunizieren.

![]()

![]()

![]()

![]() ja, völlig falsch verstanden.

ja, völlig falsch verstanden.

Mehr habe ich bisher auch noch nicht gemacht.

Edit:

Hab eben den Fehler gemacht und die beta auf der UDM installiert. Kann jetzt nicht mehr auf die Einstellungen zugreifen ![]()

![]()

Problem scheint aber bekannt zu sein.

Vielen Dank für die Infos!

Meine, wie ich dachte einfache Frage zielte darauf, wie ich ohne durch zusätzlichen Einsatz von Hard- und/oder Software (z.B. RasPi mit PiHole etc.) den Dream Router durch entsprechende Konfiguration im Bereich Firewall & Security möglichst sicher mache. Ich dachte es gebe irgendwelche Standardeinstellungen die ich einfach übernehmen könnte. Aber eure Einstellungen im ThreatManagement sind ja schon unterschiedlich. Und woher soll ich wissen, welche Länder ich (teilweise) blockieren soll?

Das Gast Netzwerk nur auf den reinen Internetbetrieb zu Beschränken macht natürlich Sinn. Aber ehrlich gesagt habe ich den Gastzugang noch nie nutzen müssen, weil bisher noch kein Gast danach gefragt hat. Ich habe zwar auch gastabhängige Flows welche momentan händisch aktiviert/deaktiviert werden (per Hardware Button bzw. über die Homey App). Über automatisches Einloggen ins WLAN den Homey Gastmodus einzuschalten, wäre natürlich deutlich smarter, aber die Hälfte unserer Gäste würde das vermutlich überhaupt nicht wollen. Und dann wechseln diese hin und wieder ja auch ihr Smartphone.

Das ist und bleibt einfach ein Thema, wovon ich zu wenig Ahnung habe um selber sinnvolle Konfigurationen vorzunehmen, zumal mir viele Begriffe auch nichts sagen. Klar ich könnte googeln, was ich ja auch immer wieder mache, aber wenn ich dann selbst die Begriffserklärungen nicht verstehe… ![]()

Geht es eigentlich auch, ein zweites Netzwerk anzulegen? Also 192.168.2.0 parallel zu 192.168.1.0, wo in beiden das USG das Gateway ist? Mit einen 2. Wifi-Netz und der Zuordnung zum zweiten IP-Netz könnte ich mir das vorstellen, dass die Clients die IPs per DHCP bekommen. Aber wie sollte das mit Ethernet gehen? Das dürfte doch nur mit einem zweiten Hardware-Router funktionieren, oder?

Ja, das geht. Das Gateway wird dann immer dein USG sein.

Du erstellst einfach ein neues Netz, also zb das 192.168.2.0. Dein USG bekommt dann zusätzlich noch die Gateway Adresse 192.168.2.1

Am Netz konfigurierst du dann auch dein DHCP.

Im zweiten Schritt machst dann ein neues WLAN und wählst als Zielnetz das neu erstellte aus.

Um kabelgebundene Geräte in das Netz zu bekommen, musst an den entsprechenden Switch Ports dann dieses neue Netz zu ordnen. Das machst du bei der Portkonfiguration bei den Switches.

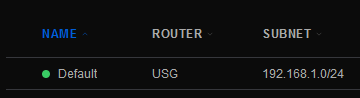

Hier meine definierten Netze:

Überall ist meine Dream Machine Pro als Router hinterlegt. Bei dir dann natürlich dein USG.

Als Beispiel mein Smart Home Netz:

Und hier beispielhaft die Portconfig auf einem meiner Switche:

Hast du den eigentlich Unifi Switches im Einsatz?

Wenn du keine hast, dafür aber Switches die VLAN Tagging unterstützen, musst dann entsprechend das oben definierte VLAN aus dem Netz auf dem Switch konfigurieren. Das müsste dann auch gehen.

Schon Teleport mit der Wifiman App ausprobiert?

Kam in der Unifi OS Version 1.12.13 oder neuer und der Network App 7.1.55 neu hinzu.

Ging einwandfrei zum Einrichten.

UniFi Network Application 7.1.55

Für die Apps auch die Links in der Update Beschreibung beachten.

UniFi OS - Dream Machines 1.12.13

UniFi OS - Dream Machines 1.12.14

@DirkG für den Dream Router

UniFi OS - Dream Router 2.4.5

Network App im Bootloop oder wie?

Und wo gibt’s die Anleitung dazu… ![]()

Bin wieder völlig überfordert. Habe einen Teleport-Link erstellt (![]() habe ich eigenständig gefunden!), diesen mit meinem iPhone geöffnet welcher mich auf eine Einladungs-Seite geleitet hat. Anschließend habe ich auf Öffnen der WiFiman App geklickt. Und was ist passiert? Augenscheinlich nichts. In der WiFiman App auf meinem iPhone habe ich auch kein Menü Teleport wie es auf dem Screenshot in der UniFi Community zu sehen ist.

habe ich eigenständig gefunden!), diesen mit meinem iPhone geöffnet welcher mich auf eine Einladungs-Seite geleitet hat. Anschließend habe ich auf Öffnen der WiFiman App geklickt. Und was ist passiert? Augenscheinlich nichts. In der WiFiman App auf meinem iPhone habe ich auch kein Menü Teleport wie es auf dem Screenshot in der UniFi Community zu sehen ist.